لا تكن هدفا سهلا. بالنسبة لشيء يمكن أن يدمر نشاطًا تجاريًا في غضون دقائق، فإن زيادة الأمن السيبراني لعملك غالبًا ما تكون فكرة لاحقة خاصة للشركات الصغيرة. هذا حتى فوات الأوان.

لكن إلى أي مدى يمكن أن يكون سيئًا؟ إليك بعض الإحصائيات السريعة...

وفقًا للدراسة الاستقصائية التي أجرتها GoDaddy في منطقة الشرق الأوسط وشمال إفريقيا في عام 2021، شهدت 55٪ من الشركات في المنطقة نوعًا من الخرق الأمني. مع تزايد تواجدنا الشخصي والمهني عبر الإنترنت، يجد المجرمون المزيد من الفرص لاستغلال بياناتنا الشخصية. أدى الوباء العالمي أيضًا إلى تحول كبير في سلوك المستهلك، مع قيام المزيد من الأشخاص بالتسوق عبر الإنترنت.

كما أظهر الاستطلاع:

- 84٪ من المشاركين في منطقة الشرق الأوسط وشمال إفريقيا شعروا أن قضية الأمن السيبراني للشركات الصغيرة مهمة.

- وافق 73٪ على أن الشركات الصغيرة معرضة لخطر الهجمات الإلكترونية.

- يعتقد 74٪ من المشاركين في منطقة الشرق الأوسط وشمال إفريقيا أن البرامج الخبيثة هي التهديد الأكبر، يليها التصيد بنسبة 68٪.

- قال 30٪ من المشاركين في منطقة الشرق الأوسط وشمال إفريقيا إنهم يعرفون كيفية التعامل مع هجوم إلكتروني بأنفسهم.

- قال أقل من 40٪ إنهم يعرفون على الأقل إلى أين يذهبون لطلب المساعدة.

- ذكر 32٪ أنهم لن يكونوا متأكدين من كيفية التعامل مع هجوم إلكتروني.

التأثير؟

- تسبب في تعطل موقع الويب (46٪)

- خسارة مالية (32٪)

- أثر سلباً على سمعة الشركة (19٪)

للمساعدة في وضع الأمور في نصابها الصحيح: يعتقد 74٪ من المشاركين في منطقة الشرق الأوسط وشمال إفريقيا أن البرامج الخبيثة هي التهديد الأكبر، يليها التصيد الاحتيالي عند 68.

يُنظر إلى هذه الهجمات الإلكترونية والتصيد والبرامج الضارة على أنها أكبر التهديدات الأمنية المحتملة للشركات الصغيرة والمتوسطة الحجم.

باختصار، أصبح الأمن السيبراني للشركات الصغيرة الآن أكثر أهمية من أي وقت مضى.

لماذا الشركات الصغيرة عرضة للهجمات الإلكترونية؟

إنهم فريسة سهلة.

غالبًا ما تفتقر الشركات الصغيرة إلى موارد الأمن السيبراني للاستثمار في تدابير الأمن السيبراني القوية. كما أنه من غير المرجح أن يكون لديهم موظفين متخصصين في تكنولوجيا المعلومات يمكنهم التعرف على الهجوم والرد عليه بسرعة.

سواء كانت هجمات تصيد أو برامج خبيثة أو قرصنة أو خروقات للبيانات، يجب أن تكون الشركات أكثر يقظة من أي وقت مضى. ولكن مع وجود العديد من التهديدات المختلفة التي يجب تتبعها، من أين تبدأ؟

ذو صلة: 5 نصائح للأمن السيبراني لشركتك الصغيرة.

الأمن السيبراني لعملك: التهديدات الشائعة

هجمات حقن SQL (حقن قواعد البيانات)

هي نوع من الهجمات الإلكترونية يستغل فيها المهاجم ثغرات في قاعدة بيانات الموقع الإلكتروني. يقوم المخترق بإدخال تعليمات برمجية ضارة بلغة SQL عبر حقول إدخال البيانات (مثل نماذج التسجيل أو عناوين الـURL) لخداع قاعدة البيانات لتنفيذها. إذا نجحت العملية، يمكن للمهاجم عرض المعلومات الحساسة المخزنة في قاعدة البيانات أو تعديلها وحتى حذفها. لحماية موقعك من حقن SQL، احرص على استخدام أحدث إصدارات منصات إدارة المحتوى وقواعد البيانات، وتحقق من تصفية وتعقيم مدخلات المستخدمين حتى لا تسمح بتمرير أوامر ضارة. كما يُفضَّل استخدام جدار حماية لتطبيقات الويب (WAF) لمراقبة طلبات البيانات ومنع أي محاولة مشبوهة للاستغلال. هذه الخطوات تجعل اختراق قاعدة بيانات موقعك عبر حقن SQL أكثر صعوبة على المهاجمين.

البرامج الخبيثة

البرامج الخبيثة مصممة لإتلاف أجهزة الكمبيوتر والخوادم والشبكات أو تعطيلها. يستخدم العديد من المتسللين البرامج الضارة لسرقة البيانات الحساسة أو حذف الملفات المهمة أو السيطرة على جهاز الكمبيوتر. يمكن أن تنتشر البرامج الضارة من خلال مرفقات البريد الإلكتروني أو مواقع الويب المصابة أو حتى محركات أقراص USB. تشترك الأنواع العديدة المختلفة من البرامج الخبيثة في شيء واحد: جميعها مدمرة بشكل لا يصدق.

برامج الفدية

لا يوجد شيء مثل الذعر من رؤية رسالة منبثقة على شاشة جهاز الكمبيوتر الخاص بك تخبرك أن جميع ملفاتك قد تم تشفيرها وعليك دفع فدية لاستعادتها. مرحبًا بك في عالم برامج الفدية والجرائم الإلكترونية، حيث يجعل المتسللون حياتك كابوسًا حيًا.

تصاعدت هجمات برامج الفدية في السنوات الأخيرة. تستهدف عصابات مجرمي الإنترنت الشركات والمدارس والحكومات البلدية والمجموعات غير الربحية وحتى المستشفيات. يستخدم المهاجمون عادةً برامج تشفير متطورة لإغلاق شبكات الكمبيوتر الخاصة بالضحية، ثم يطلبون فدية لفتحها. في كثير من الحالات، يسرق المتسللون أيضًا بيانات حساسة من الضحايا ويهددون بنشرها علنًا ما لم يتم الدفع لهم.

دفعت شركة Acer واحدة من أكبر برامج الفدية التي تم الإبلاغ عنها في التاريخ في مارس 2021. مبلغ ضخم قدره 50 مليون دولار.

التصيد

في عام 2016، تعرض البنك المركزي البنغلاديشي لهجوم إلكتروني هائل، وهو من أكبر الهجمات في التاريخ. في العام السابق، تمكن المتسللون من الوصول إلى نظام البنك عن طريق إرسال رسائل بريد إلكتروني تصيدية متنكرين كباحثين عن عمل، مع مرفقات تحتوي على برامج ضارة. بعد إصابة نظام البنك، تظاهر المتسللون بأنهم موظفون حقيقيون في البنك وكادوا يسرقون مليار دولار.

هذا هو التصيد الاحتيالي المعروف أيضا باسم الحيل السيبرانية. إنه نوع من الهجوم يرسل فيه المجرمون الإلكترونيون رسائل بريد إلكتروني أو رسائل نصية تبدو وكأنها من مصدر شرعي. الهدف هو خداع الضحايا للإفصاح عن معلومات حساسة مثل بيانات اعتماد تسجيل الدخول وأرقام بطاقات الائتمان أو النقر على الروابط الضارة.

برامج التجسس

برامج التجسس هي طريقة رائعة لقول "برامج المراقبة". إنه نوع من البرامج الضارة المثبتة على كمبيوتر الضحية دون علمهم من أجل جمع معلومات حساسة مثل بيانات اعتماد تسجيل الدخول وأرقام بطاقات الائتمان أو تتبع نشاط تصفح الويب الخاص بهم.

هندسة اجتماعية

تعرق على إريك، ضحية هجوم إلكتروني تابع للهندسة الاجتماعية. بدأ كل شيء عندما تمكن أحد المنتحلين من خداع ممثل دعم عملاء أمازون للكشف عن عنوان إريك الحقيقي ورقم هاتفه. مسلحًا بهذه المعلومات، انتحل شخصية إريك وتمكن من إصدار بطاقة ائتمان جديدة باسمه.

يمكن وصف الهندسة الاجتماعية بأنها "تلاعب". إنه نوع من الهجوم يستخدم فيه المجرمون الحيل النفسية ويستغلون "العيوب" في عواطفنا ومشاعرنا البشرية لدفع الضحايا إلى الكشف عن معلومات حساسة أو النقر فوق الروابط الخبيثة.

هجمات حجب الخدمة الموزعة (DDoS)

عندما يبدأ موقع الويب الخاص بك في التحميل ببطء قليل، فمن السهل رفضه باعتباره مشكلة بسيطة. بعد كل شيء، يمكن أن يكون هناك العديد من الأسباب للتباطؤ - من مشكلات الخادم إلى الحجم الكبير لحركة المرور.

تعمل هجمات DDoS على جعل مواقع الويب في وضع عدم الاتصال عن طريق إغراقها بحركة المرور. يمكن أن يؤدي هذا إلى خسارة الإيرادات، وخرق البيانات، والإضرار بسمعة عملك.

قد تعتقد أن موقع الويب الخاص بشركتك الصغيرة غير مهم بحيث لا يمكن أن يكون هدفًا لهجوم DDoS. لكن الحقيقة هي أن حتى الشركات الصغيرة معرضة للخطر. في الواقع، تعد العديد من الشركات الصغيرة جزءًا من سلسلة توريد أكبر، مما يجعلها هدفًا جذابًا للمهاجمين الذين يتطلعون إلى إحداث فوضى.

ملاحظة المحرر: لا تحتوي باقة أمن الموقع منGoDaddy على حماية جدار الحماية ضد هجمات DDoS فحسب، بل إنها تعزز أيضًا وقت تحميل موقعك بنسبة تصل إلى 50٪ - أمان كامل، وصداع أقل!

الأمن السيبراني لعملك: كيف يمكنك تحسينه؟

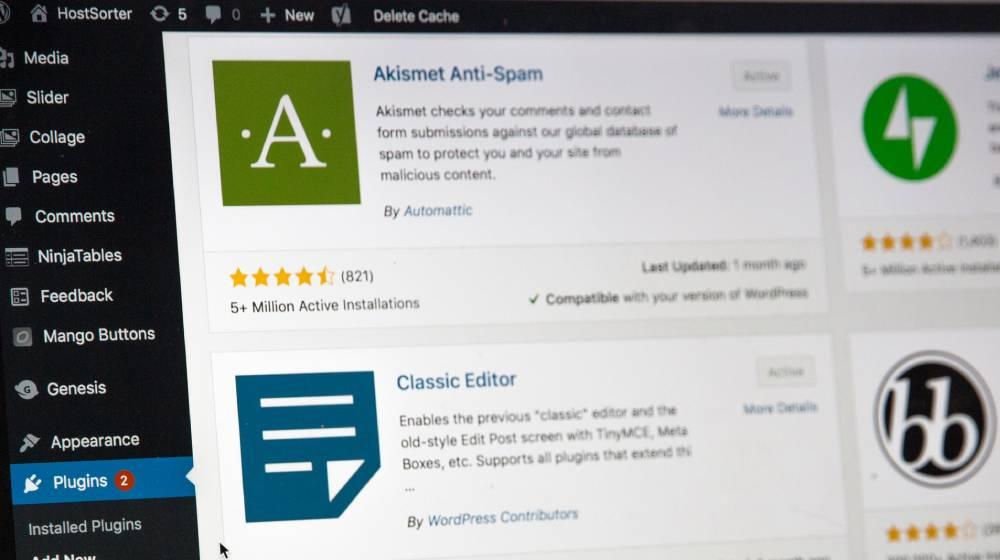

حافظ على تحديث برامجك وأنظمتك

التحديث المنتظم للبرامج هو أحد أبسط وأهم إجراءات الحماية الرقمية. عندما تتجاهل تحديث نظام التشغيل أو برمجيات موقعك وتطبيقاتك، فإنك تترك ثغرات مفتوحة يمكن للمخترقين استغلالها بسهولة. تقوم شركات البرمجيات بإصدار تحديثات دورية لمنتجاتها تتضمن تصحيحات لسد الثغرات الأمنية المكتشفة. لذا تأكد من تفعيل التحديث التلقائي كلما أمكن ذلك – سواء لخادم موقعك أو المنصة التي تدير بها محتواك أو حتى لأجهزة الكمبيوتر وهواتف الموظفين. ولا تنسَ أيضًا تحديث البرامج الثابتة (Firmware) لأجهزة التوجيه (الراوتر) وباقي معدات الشبكة إذا كان ذلك يتطلب تدخلًا يدويًا. باتباع هذه الخطوة البسيطة بشكل منتظم، ستكون قد سبقت المخترقين بخطوة وحصنت شركتك ضد كثير من الهجمات الشائعة التي تعتمد على ثغرات البرامج القديمة

زيادة الأمن السيبراني لعملك من خلال تثقيف موظفيك

بصفتك صاحب عمل صغير، فأنت تعلم أن موظفيك هم أعظم أصولك. لكن هل تعلم أنها يمكن أن تكون أيضًا أكبر مسؤولية تقع على عاتقك عندما يتعلق الأمر بالأمن السيبراني؟

غالبًا ما يمكن إرجاع خروقات البيانات إلى خطأ بشري. لذلك، يجب أن يبدأ الأمن السيبراني لعملك بتدريب الأشخاص في مؤسستك على كيفية التعامل مع المعلومات الحساسة بأمان. سواء كان الأمر يتعلق بتأمين أجهزة الكمبيوتر المحمولة والأجهزة المحمولة، أو تحديث أنظمة تشغيل البرامج، فإن هذه الإجراءات اليومية ستحدث فرقًا في مكافحة تهديدات الأمن السيبراني للشركات الصغيرة.

عندما يتم إبلاغ موظفيك بأحدث التهديدات وسياسات الأمان، يمكنهم اتخاذ خطوات لحماية أنفسهم وعملك. بالإضافة إلى ذلك، فإن تثقيف موظفيك سيساعدهم على تحديد الأنشطة المشبوهة أو الانتهاكات الأمنية وإبلاغك بها على الفور.

ذو صلة: الجرائم الإلكترونية: خطر و تهديد من نوع جديد

استخدم جدار حماية لحماية شبكتك

يُعد جدار الحماية (Firewall) خط الدفاع الأول لحماية شبكة شركتك. يعمل جدار الحماية كحاجز بين شبكتك الداخلية والإنترنت، حيث يراقب حركة البيانات الواردة والصادرة ويمنع أي اتصالات غير مصرّح بها بالدخول إلى أجهزتك وشبكتك. على عكس برنامج مكافحة الفيروسات الذي يبحث عن برمجيات خبيثة معروفة على جهازك، يقوم الجدار الناري بصد الهجمات قبل أن تتغلغل إلى نظامك – فهو قد يحظر عنوان IP مشبوه أو يمنع الوصول إلى منافذ الشبكة الحساسة. بالنسبة لشركة صغيرة، قد يكون جدار الحماية مدمجًا في جهاز الموجه (الراوتر) الخاص بك أو على شكل برنامج مثبت على الخادم – في كلتا الحالتين تأكد من تفعيله وضبط إعداداته بشكل سليم. بعد تثبيت جدار الحماية، احرص على إبقائه محدّثًا باستمرار ليواكب أحدث أساليب الاختراق. باعتماد جدار حماية قوي، ستضيف طبقة حماية مهمة يصعُب على المتسللين اختراقها، مما يحمي بيانات عملك واتصالاتك الداخلية بشكل فعال.

استخدم أحدث برامج مكافحة الفيروسات

هل سبق لك أن فتحت بريدًا إلكترونيًا بدا لك أنه غير ضار؟ ربما أرسل لك أحد الأصدقاء شيئًا به مرفق؟

في بعض الأحيان، يمكن أن تكون رسالة بريد إلكتروني من "صديقك" في الواقع أحد المتسللين الذين تمكنوا من تسلل فيروس إلى الرسالة.

قد يبدو ذلك مخيفًا، فمن لديه الوقت للقلق بشأن ما إذا كانت كل رسالة بريد إلكتروني تبدو غير ضارة ضارة؟

هذا هو المكان الذي تعتبر فيه آخر تحديثات برامج مكافحة الفيروسات أمرًا بالغ الأهمية، حيث تساعد في الحماية ضد معظم أنواع البرامج الضارة. تتطور حلول مكافحة الفيروسات باستمرار لمواكبة أحدث التهديدات، ويمكن أن توفر خط دفاع بالغ الأهمية ضد الفيروسات.

بالطبع، لا يوجد إجراء أمني فعال بنسبة 100٪، لذلك من المهم أيضًا أن يكون لديك نهج متكامل للأمن السيبراني.

المصادقة متعددة العوامل (التحقق بخطوتين)

إعداد المصادقة متعددة العوامل (MFA) يعني أنه لن يكفي المهاجم معرفة كلمة مرورك للوصول إلى حساباتك أو أنظمة شركتك. عند تفعيل هذه الخاصية، سيُطلب منك (أو من موظفيك) إدخال رمز إضافي مؤقت يُرسل إلى هاتف محمول أو يولّده تطبيق خاص، وذلك بجانب كلمة المرور المعتادة. هذا الإجراء البسيط يصعّب المهمة جدًا على المخترقين؛ حتى لو تمكن أحدهم من معرفة كلمة المرور، سيتعذر عليه تجاوز الخطوة الثانية من التحقق. وفقًا لتقرير صادر عن مايكروسوفت، فإن استخدام المصادقة الثنائية (2FA) يساهم في منع حوالي 99.9% من محاولات الاختراق التي تستهدف الحسابات – وهي نسبة مذهلة توضح مدى فعالية هذه الطبقة الإضافية من الأمان. لذا يُنصح بشدة أن تفعل خاصية التحقق بخطوتين في جميع الحسابات المهمة المتعلقة بعملك (مثل بريد الشركة، لوحة تحكم الموقع، وحسابات التواصل الاجتماعي الخاصة بالنشاط التجاري). بهذا ستنعم براحة بال أكبر، مع علمك أن بياناتك محمية حتى لو وقعت كلمة المرور في الأيدي الخطأ.

استعمل كلمات سر قوية

إذا كانت كلمات مرورك ضعيفة، فهذه مسألة وقت فقط قبل أن يخترق شخص ما حسابك ويحدث فسادًا في عملك.

إذن ما الذي يجعل كلمة المرور قوية؟ بالنسبة للمبتدئين، يجب أن يكون طوله 8 أحرف على الأقل. يجب أن يتضمن أيضًا مزيجًا من الأحرف الكبيرة والصغيرة والأرقام والرموز. تجنب استخدام كلمات يسهل تخمينها مثل "كلمة المرور" أو اسمك، ولا تعيد استخدام كلمات المرور عبر حسابات مختلفة. والأهم من ذلك، يجب أن يكون شيئًا يمكنك تذكره بسهولة ولكن يصعب على شخص آخر تخمينه.

تخلص من "password" وابحث عن شيء أكثر إبداعًا. عملك سوف يشكرك على ذلك.

زيادة الأمن السيبراني لعملك من خلال شهادة SSL

تعتبر شهادة ال SSL بمثابة قفل افتراضي يقوم بتشفير المعلومات المتبادلة بين موقعك على الويب ومتصفحات الويب الخاصة بزوارك. يساعد هذا في حماية البيانات الحساسة مثل أرقام بطاقات الائتمان وكلمات المرور من أن يتم اعتراضها من قبل أطراف ثالثة ضارة.

كميزة إضافية، يمكن أن يساعد الحصول على شهادة SSL في زيادة تصنيف محرك البحث وتعزيز ثقة العملاء في عملك.

لأحد الأسباب، تمنح Google الآن الأفضلية في نتائج البحث لمواقع الويب المحمية بطبقة المقابس الآمنة. وبالتالي، إذا كنت لا تستخدم SSL، فقد لا يرى العملاء المحتملون موقعك على الإطلاق. بالإضافة إلى ذلك، تعرض العديد من متصفحات الويب الآن رسائل تحذير عندما يحاول المستخدمون الوصول إلى مواقع بخلاف SSL. يمكن أن يخيف ذلك العملاء المحتملين قبل أن تتاح لهم فرصة التحقق من منتجاتك أو خدماتك.

أمّن شبكة الـWi-Fi الخاصة بك

إذا كنت تستخدم شبكة Wi-Fi لإدارة عملك، فتأمينها أمر بالغ الأهمية لحماية شركتك من المتسللين القريبين منك جغرافيًا. الخطوة الأولى هي التأكد من أن جهاز التوجيه اللاسلكي (الراوتر) لديك يستخدم تشفيرًا حديثًا وقويًا. تجنّب بروتوكولات التشفير القديمة مثل WEP لأنها سهلة الاختراق؛ بدلاً من ذلك استخدم بروتوكول WPA2 أو الأحدث (مثل WPA3) لضمان مستوى حماية عال الخطوة التالية هي تغيير كلمة المرور الافتراضية للراوتر – استخدم عبارة مرور قوية وفريدة يصعب تخمينها. كذلك يُفضَّل تغيير اسم الشبكة (SSID) الافتراضي الذي يدل أحيانًا على نوع الجهاز، فمن خلال اخفائه لهوية الراوتر تصعّب على المهاجم معرفة الثغرات المحتملة. تذكّر أيضًا تعطيل خاصية الإدارة عن بُعد للراوتر إن لم تكن بحاجة لها، فذلك يمنع محاولات التحكم في إعدادات الشبكة من خارج نطاقك. باتباع هذه الإجراءات، ستكون شبكة الـWi-Fi الخاصة بشركتك حصينة ضد أكثر محاولات الاختراق شيوعًا، مما يحفظ بياناتك واتصالاتك الداخلية بعيدًا عن المتطفلين.

استخدم شبكة افتراضية خاصة (VPN)

عند اضطرارك للوصول إلى ملفات شركتك أو خادم الموقع أثناء السفر أو العمل من مقهى عام، استخدم شبكة افتراضية خاصة (VPN). الـVPN عبارة عن خدمة تؤمن اتصالك بالإنترنت عبر إنشاء “نفق مشفر” بين جهازك وبين خادم آمن، بحيث يتم تمرير بياناتك بعد تشفيرها فلا يستطيع أحد قراءتها أو اعتراضها. فائدة الـVPN كبيرة خصوصًا عند استعمال شبكات Wi-Fi عامة أو مفتوحة، كتلك الموجودة في المطارات أو المقاهي. هذه الشبكات غالبًا غير آمنة بالقدر الكافي ويمكن للقراصنة المتصلين بها محاولة التجسس على البيانات المرسلة عبرها. هنا يأتي دور الـVPN الذي يفصل المهاجمين عن بياناتك ويجعل من الصعب جدًا عليهم تفسيرها أو سرقتها. هناك الكثير من خدمات الـVPN المتاحة؛ اختر خدمة موثوقة تُقدّم مستوى تشفير قوي وسرعة مناسبة لاحتياجاتك. أيضًا تأكد من تفعيل الـVPN على جميع الأجهزة التي يستخدمها موظفوك عند الولوج عن بُعد إلى أنظمة الشركة. بهذه الخطوة، ستضيف مستوى إضافيًا من الحماية لاتصالات شركتك عبر الإنترنت، خاصة عند عدم الاتصال من شبكة المكتب الآمنة.

قم بعمل نسخة احتياطية من بياناتك

كما يمكن لأي شخص فقد هاتفه أن يشهد، فإن نسخ البيانات احتياطيًا أمر ضروري. إلى جانب حمايتك من الإزعاج الناتج عن الاضطرار إلى البدء من نقطة الصفر، فإنه يساعد أيضًا في الحماية من المشكلات الأكثر خطورة مثل فقدان مستندات العمل المهمة أو الصور التي لا يمكن الاستغناء عنها. بالنسبة لأي عمل تجاري في العالم الرقمي اليوم، فإن فقدان البيانات مثل معلومات العملاء، وسجلات المبيعات، وملفات الموظفين، والسجلات المالية يمكن أن يضعهم في مأزق حقيقي.

لحسن الحظ، هناك الكثير من الخيارات عندما يتعلق الأمر بالنسخ الاحتياطي لبياناتك، من محرك أقراص ثابت خارجي إلى التخزين السحابي. أيًا كانت الطريقة التي تختارها، تأكد من قيامك بذلك بانتظام. قم بإعداد نسخ احتياطية تلقائية يومية حتى يتم حماية بياناتك دون الحاجة إلى التفكير في الأمر.

الأمن السيبراني لعملك: ابدأ بتعزيز أمن موقعك اليوم.

لا ينبغي عليك التغاضي عن الأمن السيبراني لعملك في عصر يتم فيه استغلال نقاط الضعف بسهولة من قبل المهاجمين السيبرانيين. لا يجب أن تعتبر الأمن السيبراني لعملك مكلفًا أو مضيعة للوقت. اتبع هذه الخطوات البسيطة لحماية شركتك دون الحاجة إلى توظيف متخصص تقني مكلف.

اشترك في خطط أمن الموقع من GoDaddy لتوفير الحماية القصوى. سيساعد هذا الحل الشامل في الحفاظ على عملك آمنًا من التهديدات عبر الإنترنت على مدار الساعة طوال أيام الأسبوع، بحيث يمكنك التركيز على جني المزيد من الأموال دون القلق من الوقوع فريسة لمخطط القرصنة.

الأسئلة الشائعة حول الأمن السيبراني:

كيف أحمي موقعي الإلكتروني من الهجمات الإلكترونية؟

ابدأ بالأساسيات السهلة والسريعة:

- فعِّل شهادة SSL وابقِها محدثة.

- شغِّل جدار حماية لتطبيقات الويب (WAF) وفلترة المرور المشبوهة.

- حدِّث المنصة والقوالب والإضافات فور صدور التحديثات.

- استخدم كلمات مرور قوية مع مدير كلمات مرور، وفعِّل التحقق بخطوتين لحسابات الإدارة والاستضافة.

- انسخ موقعك احتياطيًا يوميًا، وجرّب الاسترجاع كل فترة.

- أضف طبقات ضد هجمات القوة العمياء (تحديد محاولات الدخول/reCAPTCHA).

- افحص الموقع دورياً للبرمجيات الخبيثة وملفات الحقن، وسجّل التنبيهات.

- قلّل صلاحيات المستخدمين إلى الحد الأدنى اللازم، وأوقف الحسابات غير المستخدمة.

- أمِّن نموذج الاتصال وصفحات الإدخال ضد الحقن (تصفية/تعقيم المدخلات).

- استخدم شبكة آمنة في المكتب (WPA2/WPA3) وVPN عند الإدارة عن بُعد.

ما أهم نصائح الأمن السيبراني للشركات الصغيرة؟

- “التحديث أولًا”: حدّث الأنظمة والبرامج دائمًا.

- “كلمتا سر لا تكفيان”: اعتمد التحقق بخطوتين للحسابات الحسّاسة.

- “النسخ والاختبار”: نسخ احتياطي تلقائي مع تجربة استرجاع.

- “أقل صلاحية”: أعطِ كل موظف ما يحتاجه فقط.

- “توعية الفريق”: جلسات قصيرة لتمييز التصيّد والروابط المريبة.

- “حماية الشبكة”: Wi-Fi مشفّر وجدار حماية فعّال.

- “خطط طوارئ”: من مسؤول؟ ماذا نفعل خلال أول 24 ساعة؟ كيف نُخطر العملاء؟

ما هي حماية الأمن السيبراني؟

هي مجموعة سياسات وأدوات وعادات تقلّل المخاطر على أصولك الرقمية (الموقع، البريد، قواعد البيانات، الأجهزة). الهدف: منع الاختراق، كشفه مبكرًا، والاستجابة بسرعة لتقليل الأثر. تشمل الحماية التقنية (جدار حماية، تحديثات، تشفير) والإدارية (صلاحيات، سياسات كلمات المرور، تدريب) والتشغيلية (نسخ احتياطي، خطة استجابة للحوادث).

هل الأمن السيبراني يعتبر هكرًا؟

لا. الأمن السيبراني عمل وقائي وقانوني لتنظيم الوصول وحماية البيانات. “التهكير” هو استغلال ثغرات دون إذن. قد يستخدم خبراء الأمن أدوات اختبار اختراق بموافقة مسبقة لاكتشاف الثغرات وإصلاحها، وهذا يختلف تمامًا عن الاختراق غير المصرّح به.

ابدأ الآن: احصل على شهادة SSL· فعِّل النسخ الاحتياطي للموقع · تعرّف على حلول الأمان من GoDaddy

ملاحظة المحرر: تم تحديث هذه المقالة بتاريخ 30 سبتمبر2025.