Los datos se han convertido en lo más valioso para las empresas, lo que a su vez ha convertido a la ciberseguridad en una prioridad ineludible para ellas. Las amenazas en este sentido no dejan de evolucionar, y los modelos de protección tradicionales hace tiempo que dejaron de ser suficiente.

Es aquí precisamente donde entra en juego el modelo de seguridad Zero Trust, una estrategia que fortalece la protección de los activos digitales, pero que también permite a las compañías adaptarse de forma mucho más ágil a los desafíos del entorno digital. ¡Sigue leyendo para descubrir más sobre él!

¿Qué es el modelo de seguridad Zero Trust?

El modelo de Confianza Cero o Zero Trust parte de la premisa de que no se debe confiar en ningún usuario o dispositivo por defecto, incluso si se encuentran dentro de la red corporativa.

Es decir, en vez de asumir que todo lo interno es seguro, Zero Trust exige una verificación continua y contextual para cada intento de acceso basándose en tres pilares fundamentales.

- Todo acceso debe ser explícitamente autorizado.

- Los usuarios solo obtienen los permisos necesarios para realizar sus tareas.

- Se realiza un seguimiento constante de las actividades para detectar cualqauier tipo de comportamiento anómalos.

Con esto se consigue que la protección de datos empresariales sea mucho más fiable, pues todo queda blindado con independencia de la ubicación o del dispositivo que se utilice para acceder a ellos.

Beneficios de implementar Zero Trust en tu empresa

Adoptar una arquitectura Zero Trust, además de mejorar la seguridad, aporta un gran número de desventajas que te conviene conocer.

- Reducción de riesgos de brechas de seguridad..

- Mejora de la experiencia del usuario, que puede interactuar con los sistemas de forma más fluida y segura.

- Zero Trust permite un acceso seguro a recursos desde cualquier ubicación y dispositivo, algo muy importante en entornos de trabajo híbridos o completamente remotos.

- Permite a las empresas implementar nuevas soluciones tecnológicas con mayor confianza y menor riesgo.

- Como garantiza una gestión adecuada de los datos y accesos, facilita el cumplimiento de regulaciones y protege la confianza de clientes y socios.

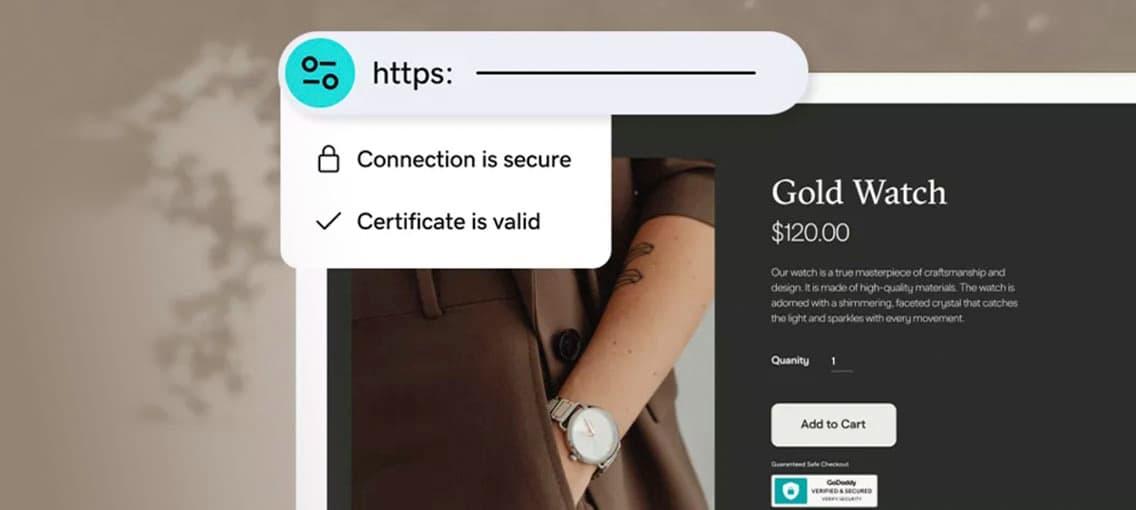

La seguridad de Zero Trust, por tanto, prepara a las empresas para hacer frente a cualquier tipo de desafío del entorno digital actual. Eso sí, si tu compañía tiene una página web y quieres protegerla, tendrás que contar también con herramientas de protección de calidad como nuestro certificado SSL.

Pasos para aplicar Zero Trust en tu organización

Implantar Zero Trust con éxito en una empresa requiere de una planificación estratégica y una ejecución meticulosa. ¡Por eso hemos elaborado una breve guía paso a paso que te ayudará a hacerlo!

- Identificar y clasificar qué datos, aplicaciones y servicios son esenciales para tu negocio y por ello necesitan una protección prioritaria.

- Diseñar una arquitectura de seguridad apropiada, con microsegmentación y control de acceso basado en identidad.

- Implementar autenticación multifactor (MFA) que obligue a todos los usuarios y dispositivos a identificarse de forma apropiada antes de poder acceder a los recursos.

- Aplicar el principio de privilegio mínimo, concediendo a los usuarios y dispositivos tan solo los permisos que necesitan para desarrollar sus tareas.

- Analizar el tráfico de red con el fin de detectar comportamientos anómalos que puedan indicar amenazas.

- Crear políticas de acceso claras que especifiquen quién puede acceder a qué recursos, en qué condiciones y desde qué dispositivos.

- Por último, es imprescindible formar al personal sobre las prácticas de seguridad y la importancia del modelo Zero Trust.

Y ahora que sabes esto, si necesitas crear una página web profesional desde cero y llenarla de contenido de calidad, y quieres hacerlo sin complicaciones y en el menor tiempo posible, dale una oportunidad a nuestro servicio GoDaddy Airo. Nuestra Inteligencia Artificial avanzada, para lo que necesites.

Herramientas y tecnologías que facilitan Zero Trust

Descubre algunas de las soluciones de software más útiles para la implementación efectiva de este modelo de ciberprotección.

- Identidad y Gestión de Accesos (IAM): Sistemas que gestionan las identidades digitales y controlan el acceso a los recursos.

- Autenticación Multifactor (MFA): Tecnología que solicita diferentes formas de verificación antes de conceder acceso a información o a una plataforma.

- Microsegmentación: Estrategia que divide la red en segmentos más pequeños y seguros, limitando el movimiento lateral de posibles atacantes dentro de la red.

- Acceso a la Red de Confianza Cero (ZTNA): Soluciones que permiten el acceso seguro a aplicaciones y servicios basados en políticas de seguridad estrictas y verificación continua.

- Seguimiento y análisis del comportamiento: Herramientas que analizan el comportamiento de usuarios y dispositivos para detectar actividades sospechosas y responder con agilidad ante posibles amenazas.

- Gestión de dispositivos y endpoints: Garantiza que todos los dispositivos que acceden a la red cumplan con las políticas de seguridad establecidas.

- Firewall de próxima generación (NGFW): Ofrecen funciones de inspección de tráfico, prevención de intrusiones y control de aplicaciones para proteger la red.

- Sistemas de Prevención de Pérdida de Datos (DLP): Detectan y previenen la transferencia no autorizada de información sensible fuera de la organización.

Retos comunes al implementar Zero Trust y cómo superarlos

Adoptar el modelo Zero Trust implica hacer frente a desafíos técnicos, organizativos y culturales, y los siguientes son algunos de los más habituales. ¡Descubre cómo afrontarlos!

- Los sistemas más antiguos pueden dificultar la integración de Zero Trust, por eso conviene modernizar la infraestructura poco a poco y utilizar soluciones compatibles con las tecnologías ya existentes.

- La adopción de Zero Trust puede resultar complicada, por eso es recomendable empezar por lo más importante e ir expandiendo la protección de forma progresiva.

- Los empleados pueden resistirse a los nuevos controles, por eso es importante informarles de su importancia.

- La implementación y gestión de Zero Trust puede aumentar la carga de trabajo, por eso hay que planificar los recursos de forma adecuada y automatizar procesos siempre que sea posible.

Superar estas complicaciones te ayudará a proteger mejor los activos digitales de tu empresa, ¡ya verás como no resulta tan complicado como aparenta!

Bibliografía

- ¿Qué es la seguridad Zero Trust?, de Akamai.

- ¿Qué es zero trust?, de IBM.

- ¿Qué es la Seguridad Zero Trust?, de Cloudflare.

- Beneficios de implantar un modelo Zero Trust en tu empresa, de INCIBE de 2022.

- ¿Qué es un modelo 'Zero Trust'? Descubre sus beneficios para la ciberseguridad de las empresas, de Caja Rural de Salamanca de 2023.

- Cómo implementar la seguridad Zero Trust, de Cloudflare.

- ¿Cómo implementar Zero Trust? Una guía completa, de Object First.

Zero Trust: Principios, dominios y retos, de Viewnext.